Sophos Firewall v19.5

Sophos Firewall v19.5

Sophos Firewall v19.5が2022年11月16日に発表されました。

主なエンハンスの内容

- SD-WAN Load Balancingの強化

- OSPFv3 (IPv6)の対応

ホームユーザーにはあまり関係しない機能でしょうか。

v19.5の詳細な説明はSophos Communityを参照してください。

https://community.sophos.com/sophos-xg-firewall/b/blog/posts/sophos-firewall-v195-is-now-available

Sophos Firewallのアップデート

XGの管理画面にログイン後、左ペインメニューのバックアップ&ファームウェアのファームウェアの確認ではただちに全てのユーザーにアップデートの案内が来るわけでは無いので、アップデートにはMySophosにログインし、バージョンアップの差分モジュールをダウンロードします。

- Sophosのサイトの右上のプルダウンメニューから、ライセンスとアカウントをクリックします。

- Sophos IDをお持ちでなければIDを作成します。

- ログイン後、Network Protectionをクリックします。

- ファームウェアの更新をクリックします。

- 「製品名/OSを使った検索」で”ファイアーウォール”を選択し、その後現れるプルダウンは”ソフトウェア”を選択します。

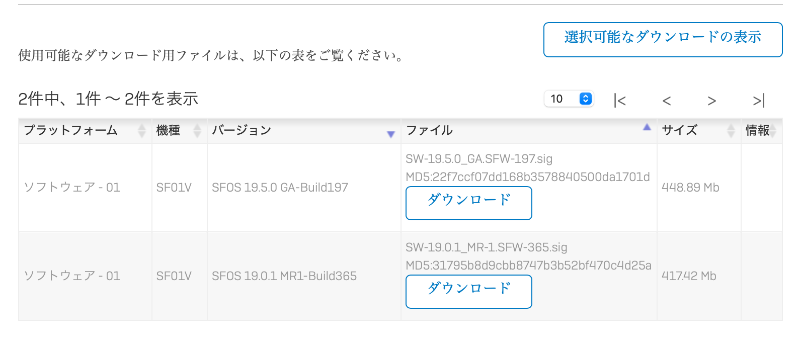

- 選択可能なダウンロードを表示ボタンをクリックします。

- 上記画面で”SW-19.5.0_GA.SFW-197.sig”というアップデータが表示されますのでダウンロードします。

- MY Sophosはここで終了してXGの管理画面にログインし、左ペインメニューのバックアップ&ファームウェアのファームウェアのタブメニューから以下の画面に赤丸で囲った矢印のアイコンをクリックし、ダウンロードしたモジュールをアップロードします。

アップロード&再起動ボタンをクリックし、v19.5へのアップグレードを完了させます。

仮想環境(ESXi)上にFirewallをインストールされている方はアップグレードの前に、「VMware ESXiの仮想マシンをバックアップする」を参考に、バックアップを確保される事をお勧めします。

Relase Notesを見るとセキュリティ観点ではOpenSSL (CVE-2022-1292)の脆弱性対応が行われています。他にもかなりの数の不具合が修正されていますが、コメントがサラッとしており、どういう事象なのかまでは判明しないものが多いようです。

IPSec-VPN、SSL/TLSインスペクション、マルウェアチェック(EICAR Testファイル)などを検証し、2週間程度運用していますが、スループット含めて特段の問題は見つかっていません。

(2022-12-11追記)

SophosからSophos Firewallのv19以前の脆弱性について12-06にレポートが公開されています。

以下の脆弱性に対応したものであり、v19以前のユーザーはv19.5にアップグレードが必要との事です。

CVE-2022-3236

CVE-2022-3226

CVE-2022-3713

CVE-2022-3696

CVE-2022-3709

CVE-2022-3711

CVE-2022-3710

Sophos Firewall v19.5 GA Resolves Security Vulnerabilities

https://www.sophos.com/en-us/security-advisories/sophos-sa-20221201-sfos-19-5-0

大幅に機能が更新されていないにも関わらず、v19からv19.5となり、リリースノートでの表現も控え目で何が変わったのか良くわかりませんでしたが結局のところ脆弱性の対応が中心ということですね。

私は「XG Firewall自身を防御する」の記事で、そもそもFirewall自身を守るためのセキュアな設定が必要と記載しており、パッチやバージョンアップを速やかに実施することも必要ですが、セキュアな環境のために追加の設定をお勧めしています。

過去からの経緯を見ていると、v18で大きくアーキテクチャが変更になったものの、管理画面を中心とした機能は大きな変更が行われていません。過去からの脆弱性、特にUI周りのクロスサイトスクリプティング、およびDBアクセス機能におけるSQLインジェクションのサニタイズが不十分であり、指摘されては都度修正しているという活動を繰り返しているように見えます。

ユーザー側の自主的な防御として、余計な機能はインターネット向けには提供しない事をお勧めします。つまりSophos Firewallの管理画面や入力項目を持つユーザーポータルはLANからのアクセスのみに限定すべきで、WAN、DMZはもちろん、可能であればVPNからもアクセス不可にしておく事をお勧めします。今回のエンハンスでSQLインジェクションなどが全て撲滅されたかどうかは不明です。