Sophos Firewall v21.5

Sophos Firewall v21.5

Sophos Firewall v21.5が2025年5月29日に発表されました。VPNのスケーラビリティの向上、その他の機能向上として、ホームエディションのRAM制限の撤廃、DHCPプレフィックス委任緩和(/48〜/64のプレフィックスに対応)が挙げられます。無償のホームユーザーに対しても積極的な機能提供が行われています。

v21.5の説明と新機能

v21.5の詳細な説明はSophos Communityを参照してください。

https://community.sophos.com/sophos-xg-firewall/b/blog/posts/sophos-firewall-v21-5-is-now-available

リリースノートはこちらです

https://docs.sophos.com/releasenotes/index.html?productGroupID=nsg&productID=xg&versionID=21.5

NDR EssentialsというSSL/TLSインスペクション無しにリスクを判定する新機能が加えられていますが、ホームエディションでは今の所使えません。DNS Protectionという機能も追加されていますが、ホームユーザーは使えるようにはなっていないようです。また、Sophos Communityによれば、VPNの新しいWindows向けクライアントが6月初旬に発表されるようです。

RAM制限の撤廃

これまでCPU4コア、メモリ6GBの制限がありましたが、メモリの制限が撤廃となりました。これはv21の状態においても再起動するだけでロックが解除されるようになっています。CPUの上限は4つのまま、変わらずです。

DHCPプレフィックス委任

IPv6は2023年11月のv20より、Prefix Delegationに対応しています。私のISPはauひかりですが、これは/64のPrefix Delegationとなっており、Sophos Firewallはこの/64には対応していませんでした。よって、私はIPv4同等にIPv6サイトにアクセスするために、NAT6での対応を行なっていました。私が使っているネットワーク機器のUbiquiti製品のゲートウェイは/64のPrefix Delegationに対応できていますが、やはり私が求めているのはビジネスグレードのセキュリティゲートウェイなので、Sophos Firewallは外せません。auホームゲートウェイ(HGW)→UniFiゲートウェイ→Sophos Firewallというのはちょっとやりすぎですね。

Linux、FreeBSDでルーターを作る上級者の方はもちろん、NAT6で稼働しているケースは少なくないと思います。内部はユニークローカルアドレス(ULA)を割り当て、InternetへのアクセスはNAT6の構成で運用上の不都合は全くありません。また、LANの内部のIPv6アドレスが変わるというのは思いの外、管理が大変です。DHCPを使いIPv4とIPv6とでアドレスの末尾の数字を合わせておけば、ULAは例えば、fd12:3456:7890:1::1 と記述でき、Prefixの最初で区別が付くことに加え、後半のインターフェースIDも3桁くらいに抑えることで、IPv6アドレス自体も短く、Firewallログを見た際にもどのクライアントか特定しやすいというメリットがあります。240f:3456:7890:2:ed68:b033:e59b:3f1bなどのパブリックなIPv6アドレスで、後半64ビットがランダムに割り振られ、端末の再起動毎にインターフェースIDが変わるのはやっぱりログを見ていくのが大変です※。

それでもIPv6が作られた背景を考えると、その広大なアドレス空間からもNATは不要という考え方があります。折角の機能ですからIPv6アドレスの追跡が困難になることをメリットと考え設定するのも良いのかもしれません。

※最近のクライアントではIPv6アドレスは2つ割り当てられ、インタフェースIDが変わらないものと、端末の再起動時に変わるものと2つあり、クライアントとしてInternetにアクセスしに行くのは後者の方で、Firewallのログでは毎回インターフェースIDが変わります。

Sophos DNS Protection

Sophosが提供するDNS Protectionです。Sophos Centralと呼ばれる集中型管理コンソールの機能があり、DNSはそこで提供されるサービスです。Sophos Firewallから一般的にはISPが提供するDNSに名前解決を要請しますが、この機能ではCentralのDNSにリレーすることになります。

私は既にCentralにFirewallを登録していますが、DNS Protectionの機能は出てこないので、別途ライセンスが必要なのでしょうか。

いずれは個人向けにも提供されるような気がしますが、もう少し状況をウォッチしていきたいと考えています。

Sophos Firewallのアップデート

ここでは、アップデート方法について記載します。

管理画面にログイン後、左ペインメニューのバックアップ&ファームウェアのファームウェアの確認でアップデートの案内が順次来ます。直ちにファームウェアのアップグレードの案内が来るわけでは無さそうです。ファームウェア公開後すぐの場合は個別にバージョンアップのファイルを入手します。

個別にバージョンアップのファイルを入手するには、以下のURLからダウンロードします。

https://support.sophos.com/support/s/article/KBA-000007972?language=ja

- 上記画面でSophos FirewallのファームウェアのソフトウェアのLinkをクリックします。

- “SW-21.5.0_GA.SFW-171.sig”をダウンロードします。

- Sophos Firewallの管理画面にログインし、左ペインメニューのバックアップ&ファームウェアのファームウェアのタブメニューから以下の画面に赤丸で囲った矢印のアイコンをクリックし、ダウンロードしたモジュールをアップロードします。

アップロード&再起動ボタンをクリックし、v21.5へのアップグレードを完了させます。

Prefix Delegationの設定

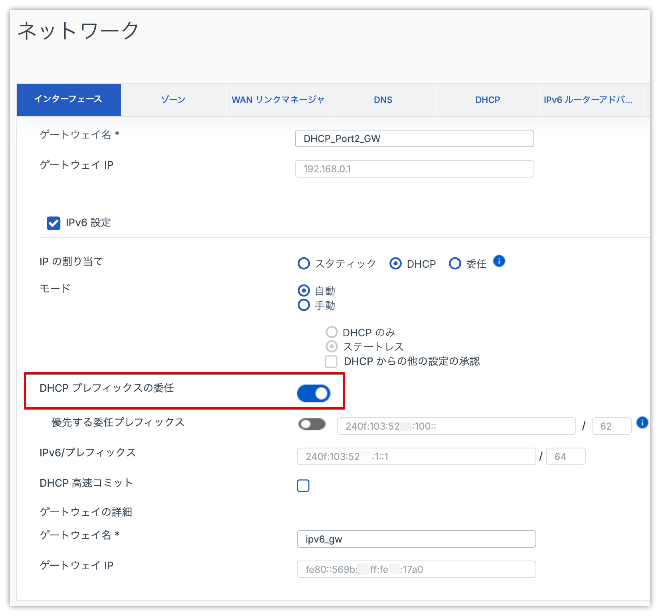

具体的な設定方法です。WAN側ではHGWやISPからIPv6アドレスを割り当てられますが、この際以下の赤枠で囲った分のトグルスイッチをOnにします。

この状態で、IPv6のWAN側に割り当てられたIPv6アドレスが表示されます(アドレスを取得するまで少し時間が掛かります)。

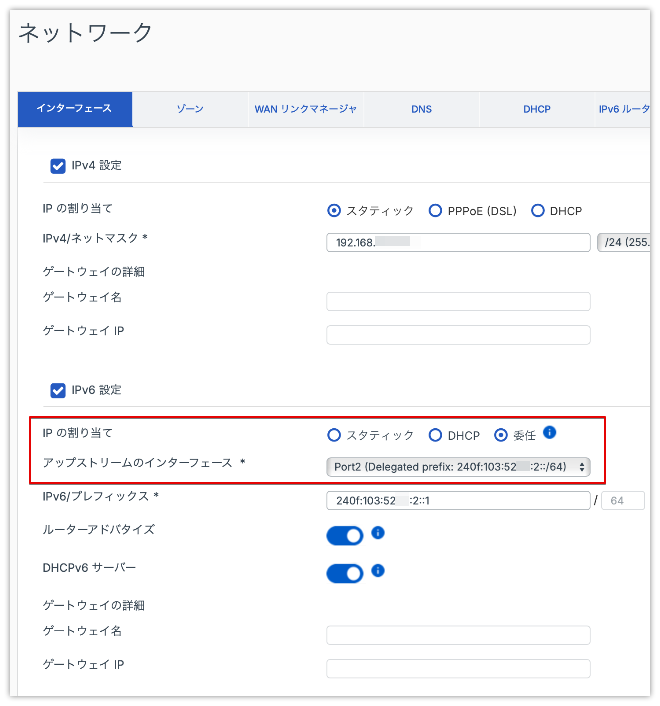

続いてLAN側です。こちらは、委任を選び、WANのインターフェースを指定します。

そうすると委任されたサブネットが表示されます。私の環境では64ビット委任となっています。前半64ビットのPrefixが自動で表示されていますが、一般的に/56や/60などの多くのサブネットがある場合は、ここで当該LANのサブネットを何にするかプルダウンから選ぶことになるようですね。そして、後半64ビットのインターフェースIDについては1などの具体的なアドレスを設定して、FirewallのIPv6アドレスを確定させます。WAN側のIPアドレスに変更があった場合は、Prefix部分も自動で更新されます。

さて、これでDHCPv6もIPv6ルーターアドバタイズも自動で構成されます。

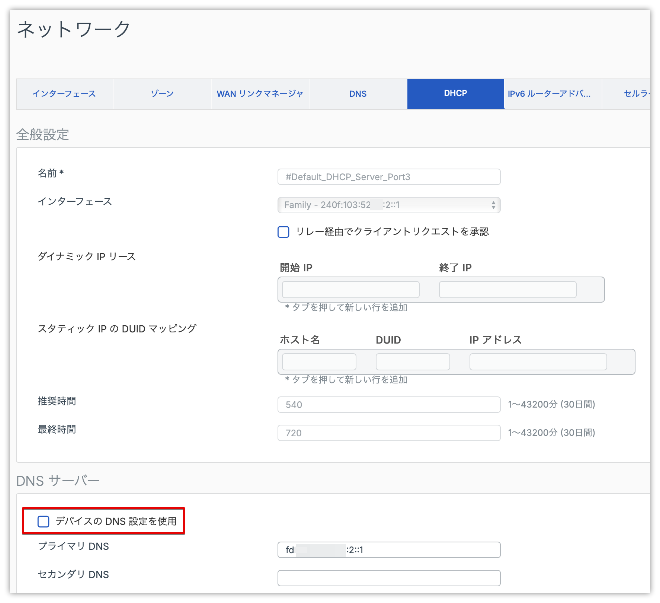

DHCPv6は以下の構成になっています。

自動的にデバイスのDNS設定を使用にチェックが入り、ISP(私の場合はHGW)からのDNS IPv6アドレスが割り当てられます。私の場合は自宅内にESXiやNASなどのホストがあり、その名前解決にIPv4ローカルIPアドレスを使っている関係で、別のサブネットにIPv6ULAを割り当て、そのDNSを参照するようにしています。私のクライアントはAppleデバイス、Windowsが中心ですが、IPv6/IPv4のデュアルスタックであり、クライアントがIPv6で直接外部のDNSにIPv4アドレスの名前解決もしようとするため、プライベートIPv4アドレスが返ってきませんので、少し工夫をしています。本来は、委任によって割り当てたLAN側のIPv6アドレスをDNSとするのでしょうが、Prefix Delegationのデザインからすれば、WAN側アドレスは変更される事を想定しておかないといけませんから、パブリックのIPv6アドレスをDNSとしてクライアントに固定で配布することは難しいのです。

本来のIPv6デザインとしては、パブリックのIPアドレスとULAとが1つのインタフェース上に同居でき、内部通信はULAを使い、Internetへルーティングする際は、パブリックなIPアドレスを使うというのが一般的な考え方です。しかしあまりデザインにこだわりすぎて、端末1台づつスタティックにULAを割り当てるのも面倒すぎますので、こういった方法を取っています。

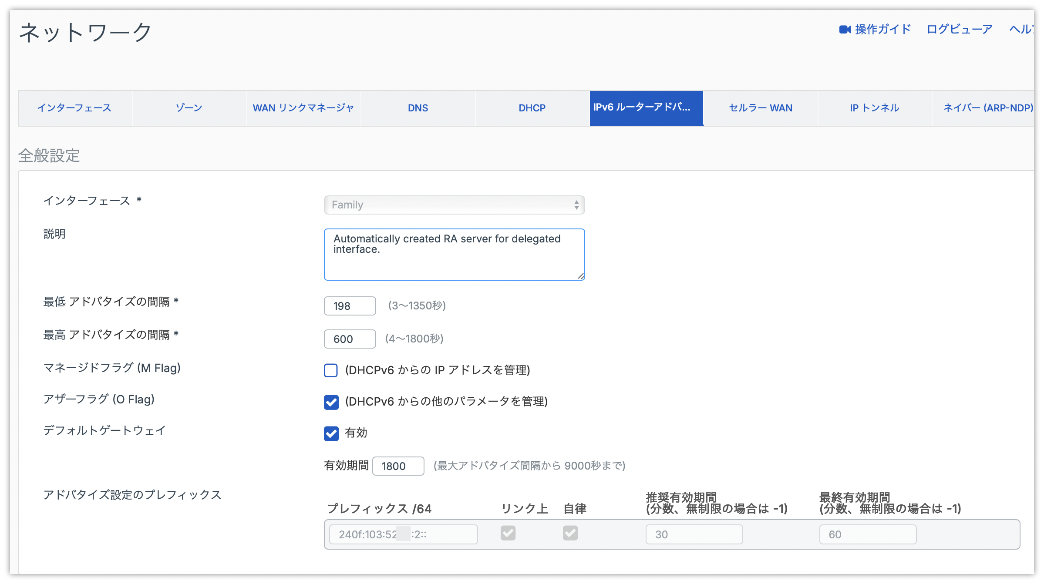

RAも同様に自動生成され、特に設定することはありません。

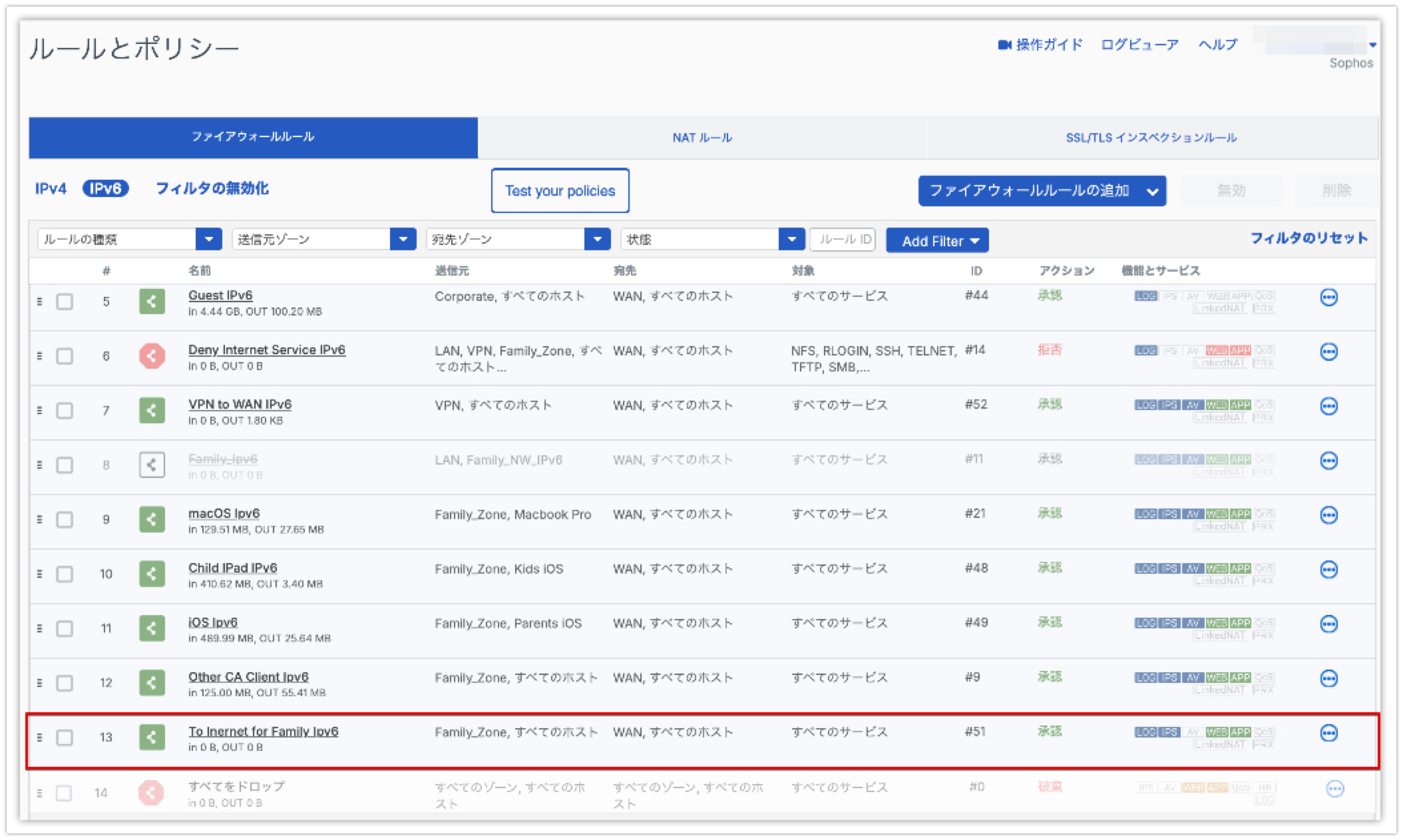

さて、次はFirewallルールの見直しです。従来のULAからはNAT前提だったので、MASQの指定によってv6NATしていましたが、IPv6 DelegationではNATが不要です。ですので該当のSNATは削除します。

私の環境ではパブリックのIPv6サブネットをFamily用として割り当てています。そして会社端末やIoTなどのGuestネットワークについてはULAとしてMASQのNATを残してあります。

余談ですが、こちらが指定したDNSを無視して直接InternetにDNS参照するようなケースは一般的にはそのDNSをブロック(Drop)する事も考えられますが、それだとサービス自体が動かなくなってしまう事もありえます。上記では、”Redirect DNS”とありますが、NATを使い、Firewallの内部インタフェースのDNSに変換して結果としてFirewall上のDNSを強制的に使っています。

なお、基本的なFirewallのIPv6で通信を許可する基本設定も必要です。

赤枠で囲った全てを通すルールがあればInernetへの疎通は行えますが、クライアントによって制御したいルールなどもあるでしょう。その際は、クライアントのMACアドレスをホストとサービスメニューからIPホストとして MACアドレスで判別できるように登録しておき、子供のネットに制限を掛けたり、SSL/TLSインスペクションの有無などを切り替えると良いでしょう。そうしておけば、IPv6アドレスが変わったとしてもFirewallルールの影響を受けません。

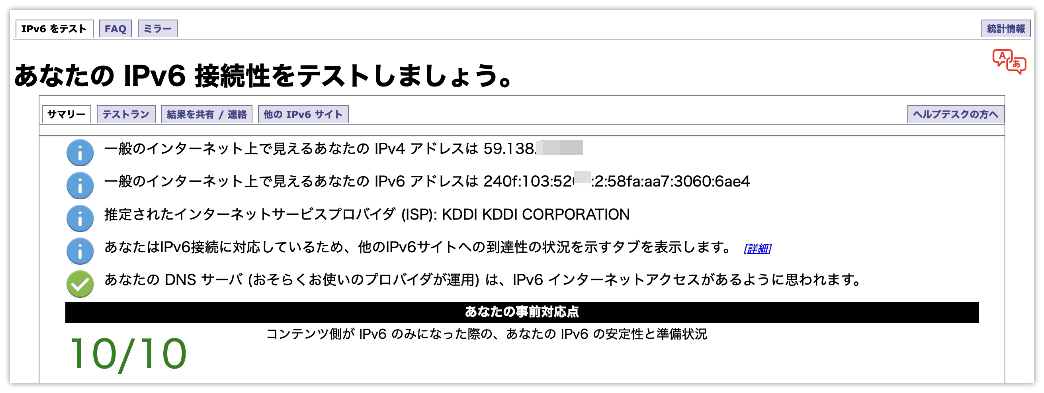

さて、IPv6の割り当て確認のため、テストしましょう。

ULAの詳細は別ページで説明しているので興味のある方は参照してください。

- IPv6のUnique Local Addressを生成する

- IPv6のULAをIPv4より優先する

- XG FirewallでIPv6の設定を行う(前半)

- Sophos FirewallでIPv6の設定を行う(後半)

フィッシングやマルウェア対策

私はDNSについては、DoHとしてNextDNSを使っており、危険なサイトおよび広告についてカットしています。また、自宅のサーバー群はQuad9を参照するようにSophos Firewallに設定しています。NextDNSのGoogleセーフサーチや新しいドメインに接続しないという設定は最近流行りのフィッシングサイト対策としては有用です。Sophos Firewallでも使われていないドメイン”ParkedDomain”や”Newly Registerd Websites”をWEBフィルタで止めることで抑止力にはなります。但しフィッシングサイトはそれはもうタケノコのように次から次へと新しいURLが出てきます。フィッシングサイトが発生してから速やかに、当該企業から委託されたセキュリティベンダー等が対処し、無効化されることになりますが、その情報が伝搬されて主要なセキュリティベンダーが共有するにはそれなりの時間が掛かります。そういう意味ではFirewallのWebフィルタではテイクダウンまでの情報収集速度に限界もあるので、Sophos社はDNSサービスを提供し始めたのでしょう。

キヤノンITソリューションズと合弁した日本法人「イーセットジャパン株式会社」が提供するESET製品はTLS/SSLインスペクションを搭載しており、Windows環境では有用です。日本で発生するフィッシングサイトもかなりの精度で止められています。但し、Mac版のESETでは同じ製品か?と思うくらい止められていません(ネットワークフィルタの機能が入っていますが、HTTPSはチェックしません)。なので、私はmacOSについては、セキュリティソフトはBitdefenderを使っています。

NextDNSはデバイス共通のDNSとして自宅、自宅外でも利用できますし、新しいドメインを止めたり、Googleセーフサーチを活用できたりするので、こちらもほぼフィッシングは止められます。Xなどでポストされてから6時間以降経過したものはほぼ止められているという感覚があります。海外サービスでありながら、日本のフィッシングサイトに対するその精度の高さには驚きます。

私の場合、NextDNS、Quad9、Sophos Firewallの併用でかなり精度が高いブロックが実現しています。是非この機会にパブリックDNSにも目を向けていただき、信頼できるか否かを見極め、活用されることをお勧めいたします。

NextDNS

https://nextdns.io

Quad9

https://quad9.net